Si vous connaissez un tant soit peu les cyberattaques, il est probable que vous soyez déjà au courant du phishing. Il s’agit de l’une des tactiques les plus courantes utilisées par les criminels en ligne. La raison en est simple : elle est efficace.

Les attaques de phishing sont souvent conçues pour voler les informations d’identification ou les informations personnelles d’une personne. Si un cybercriminel parvient à mettre la main sur ces informations, les conséquences peuvent être graves. Pour un particulier, il pourrait dire adieu à ses économies. Une entreprise peut voir ses données volées, et avec elles, sa réputation et sa position dans le secteur.

Types d’attaques de phishing

Compte tenu de ce qui précède, il est essentiel que vous soyez conscient du phishing et de ce qu’il implique. L’un des moyens est de comprendre les différentes attaques de phishing qui sont utilisées. Grâce à ce type de connaissances, vous pouvez mieux vous préparer contre une éventuelle attaque. Vous pouvez tout apprendre sur le phishing et les différentes attaques utilisées avec ce guide de Proofpoint en cliquant ici.

Pour l’instant, cependant, voici quatre des principales attaques de phishing à prendre en compte :

1. Phishing par e-mail

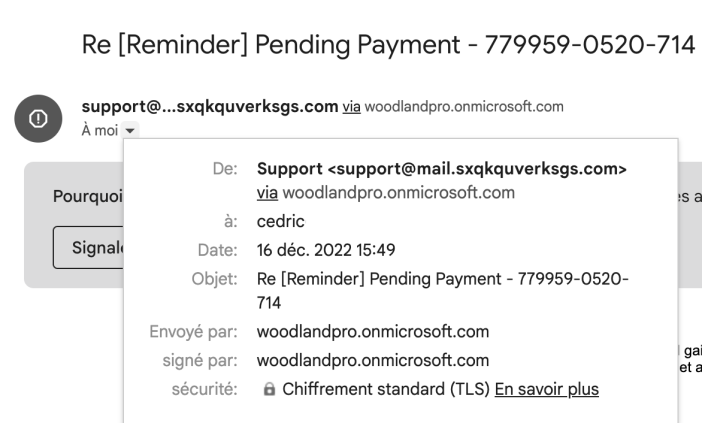

La tentative de phishing la plus courante se fait par courrier électronique. Non seulement un cybercriminel peut facilement créer des e-mails authentiques en apparence, mais il peut aussi les envoyer facilement à des milliers de personnes.

Vous pourriez penser qu’il est facile de repérer une tentative de phishing par courrier électronique. Cependant, les escrocs sont de plus en plus trompeurs dans leurs méthodes. Les faux domaines utilisés pour l’adresse électronique ressemblent beaucoup à ceux de l’entreprise représentée. Par exemple, un faux email PayPal pourrait être « nom@PayPalSupport.com ». Remarque : vous ne trouverez pas le mot « support » à cet endroit dans un e-mail officiel de PayPal.

En outre, le corps de l’e-mail comportera tous les logos, la structure et le contenu que vous êtes en droit d’attendre de la marque en question. Pour éviter une tentative de phishing par courrier électronique, assurez-vous de prêter une attention particulière à l’adresse électronique, et ne vous empressez pas de cliquer sur un lien ou de télécharger des fichiers.

2. Spear phishing

Ce qui précède décrit une tentative générique de phishing par courrier électronique. Cependant, une approche plus sophistiquée peut être adoptée. C’est le cas du spear phishing.

Le spear phishing consiste à viser une seule personne avec un e-mail, au lieu d’envoyer le même e-mail à des milliers de personnes. Pour ce faire, le cybercriminel doit déjà disposer de nombreuses informations sur la personne. Cela peut inclure :

- son nom complet

- l’adresse e-mail

- le lieu de travail

- la fonction

- les détails sur sa fonction

Grâce à ces informations, un criminel est en mesure d’élaborer des e-mails convaincants et qui semblent réels pour le destinataire. Cela rend le spear phishing difficile à détecter.

3. Whaling

L’autre variété de phishing par e-mail est le whaling. Il s’agit en fait de la même chose que le spear phishing mentionné plus haut, mais il vise une cible potentiellement plus lucrative. Plutôt que de s’attaquer à un employé ordinaire, par exemple, le whaling s’attaque aux cadres supérieurs.

4. Logiciel malveillant

Les logiciels malveillants ne sont pas nouveaux. En fait, si quelqu’un a entendu parler de menaces de cybersécurité, son esprit pensera souvent aux logiciels malveillants.

Les cybercriminels peuvent utiliser les logiciels malveillants de différentes manières. Ils peuvent l’inclure dans des e-mails, des SMS, des liens vers des sites Web, etc. L’objectif est d’amener la victime à ouvrir une pièce jointe ou à cliquer sur un lien pour télécharger le logiciel malveillant qu’ils ont créé. Une fois qu’il a été installé sur l’appareil – et qu’il n’a pas été arrêté par un logiciel antivirus – le mal peut être fait.

Les keyloggers, les rootkits et les rançongiciels sont des pièces jointes courantes des logiciels malveillants. Chaque type de logiciel malveillant fonctionne différemment, mais ils ont tous la même intention générale : extorquer la victime. Cela peut se faire en volant des données ou en exigeant un paiement.

Heureusement, la plupart des services de mail, type Gmail par exemple, savent détecter la plupart des tentatives de phishing. Et un bon anti virus par dessus permet d’assurer encore un peu plus la sécurité. Restez toutefois très vigilant, car leur efficacité n’est pas non plus assurée à 100%. Dans le doute abstenez vous de cliquer sur le moindre lien dans un email.

0 réaction